什么是DNS泄漏?原因、风险及预防DNS泄漏的5大策略

很多人以为只要连接了加密网络,自己的上网行踪就彻底隐身了,其实这里存在一个经常被忽略的安全漏洞。即便你的IP地址已经发生了变化,你的访问记录仍可能通过技术手段泄露给互联网服务提供商(ISP),这种现象在网络安全领域被称为DNS泄漏。为了确保真正的上网隐私,理解并封堵DNS漏洞至关重要。

本文将带你了解DNS泄漏背后的运作机制,并分享5个实用的预防策略,助您真正实现“无痕”上网。

什么是DNS泄漏?

要理解DNS泄漏,得先知道什么是DNS(域名系统)。简单来说,在正常的上网流程中,DNS服务器负责将网址转换成数字IP。当你在浏览器输入 google.com 时,电脑并不知道这串字母代表什么,它需要去问DNS服务器:“google.com 的IP地址是多少?”服务器回答后,你的电脑才能顺利访问。

DNS泄漏是指当你使用了加密工具(比如代理),本应在加密通道内进行的域名解析请求,却意外地通过本地网络直接发送给了ISP(互联网服务供应商)的服务器,从而暴露真实网络信息。就像你寄了一封加密信件,但信封上却用大字写着收件人的地址。虽然内容是安全的,但运营商一眼就能看到你访问了哪些网站。

DNS泄漏是如何发生的?

以下几种情况最容易导致DNS泄漏:

-

系统配置不当:从Windows 8开始,微软引入了一项名为“智能多宿主名称解析”(SMHNR)的功能。Windows等系统为了提升网页加载速度,有时会同时向多个DNS服务器发起查询。系统会采用最先返回结果的那个服务器。通常本地运营商的服务器响应更快,于是你的查询请求就绕过了加密隧道。这不仅导致了DNS泄漏,还可能让你面临黑客的欺骗攻击。

-

网络环境切换:当你从家里的Wi-Fi切换到手机热点,或者从办公室移动到咖啡店时,你的设备需要重新获取IP地址。在重新连接网络的过程中,如果你的加密工具没有自动断网保护(Kill Switch),系统会默认先连接ISP。在这个“连接空档”,系统可能会自动分配回属于运营商的DNS服务器,导致原本应该隐藏的访问记录直接暴露在运营商的监控之下。

-

软件功能冲突:有时候,你的上网工具和浏览器之间会产生“意见分歧”。例如,某些ISP会使用“透明DNS代理”技术,强行拦截并重定向你的流量,即使你在软件里改了设置,它也能强迫请求回到自己的服务器。

-

不支持IPv6:我们的互联网正在从传统的32位IPv4向128位的IPv6过渡。然而,很多加密工具目前仍然只支持IPv4。如果你访问一个支持IPv6的网站,而你的加密工具不支持这种新型协议,那么IPv6的DNS请求就会被“推”到加密隧道之外,走普通的明文线路发送。这种情况下,运营商依然能通过这个漏洞捕捉到你的踪迹,造成严重的DNS泄漏。

DNS泄漏的核心风险

忽视DNS泄漏可能会让隐私保护工作失去意义。即使你的数据内容经过加密,DNS信息的泄露依然会带来多维度的安全威胁。DNS泄漏的核心风险主要包括:

1、隐私暴露与上网行为被追踪

当DNS请求泄漏到ISP或第三方DNS服务器时,访问过的域名记录会被完整保留。即使使用了代理隐藏真实IP,域名解析日志仍然可以清晰反映用户访问了哪些网站、使用了哪些在线服务,从而构建出详细的上网行为画像,严重削弱匿名性和隐私保护效果。

2、真实网络环境和地理位置泄露

DNS泄漏会直接暴露用户正在使用的网络提供商及其所在地区信息。攻击者或第三方可以通过DNS服务器的归属,推断出用户的真实国家、城市甚至具体运营商,使加密工具的“位置隐藏”失去意义,在需要规避地域识别的场景中风险更为明显。

3、遭受DNS劫持与中间人攻击

本地ISP提供的DNS服务器通常缺乏高级加密保护,容易受到劫持。一旦发生DNS泄漏,攻击者或恶意运营商可以篡改你的解析结果。例如,当你输入银行网址时,泄露的请求可能被导向一个外观完全相同的虚假钓鱼网站。由于这种重定向发生在解析阶段,用户很难通过肉眼察觉,从而面临严重的账号和资金安全风险。

4、绕过审计、合规与安全策略失败

在企业网络或高安全需求场景中,DNS泄漏可能导致访问记录不受预期控制,破坏审计、访问控制或合规策略。对于依赖内网DNS或安全代理进行访问隔离的环境,一旦发生DNS泄漏,就可能出现策略失效、数据外泄或合规风险增加的问题。

如何检测DNS泄漏?

使用在线DNS泄漏检测工具

检测DNS泄漏最直接的方法是使用专业的在线工具。例如,你可以访问BrowserScan网站进行检测,这是一个功能全面的浏览器指纹检测工具。使用其DNS泄漏检测功能,如果检测结果中出现了你真实运营商的名称,说明你的DNS请求已经泄露。

如何预防DNS泄漏?

1、使用防火墙强制限制DNS出口

通过防火墙规则,只允许DNS请求通过指定的DNS服务器发送,阻止所有经由本地网络接口的53端口流量。这种方式可以在加密工具失效、网络切换或系统异常时依然阻止DNS请求外泄,是防止DNS泄漏最可靠、最彻底的技术手段之一。

2、使用高质量的加密服务

优秀的加密服务提供商通常会配置私有的、经过加密处理的DNS服务器。在建立连接后,这些服务会强制系统将所有域名解析请求重定向至安全隧道内部。此外,确保你的客户端支持紧急停止(Kill Switch)功能,这样即便在连接波动时,也能防止数据意外溢出到公共网络。

3、在系统设置中禁用IPv6

考虑到目前IPv6在代理环境中的兼容性问题,禁用它是封堵DNS泄漏路径的有效手段。在Windows的网络适配器属性中,取消勾选 “Internet 协议版本 6 (TCP/IPv6)”。这样可以强制所有流量都通过受到保护的IPv4协议传输。

4、启用浏览器内的 DNS over HTTPS (DoH)

主流浏览器(如Chrome和Firefox)现在都支持安全DNS功能。通过开启DoH,你的DNS查询会被封装在加密的HTTPS流量中,ISP无法识别这些加密后的请求,从而从技术手段上解决了明文传输导致的泄密问题。

5、使用匿名浏览器

对于高匿名需求场景,建议使用匿名浏览器(如基于多层代理或隔离网络的浏览器),其DNS请求通常与流量统一走安全通道,能有效减少因浏览器层解析导致的DNS泄漏风险。

DNS泄漏和WebRTC泄漏的区别

在了解了如何预防之后,你可能会在测试工具中看到另一个词:WebRTC泄漏。它经常和DNS泄漏成对出现,虽然都属于“隐私漏洞”,但它们的原理和后果还是有所不同的。

WebRTC是一种网页实时通信技术,它能让你在不安装插件的情况下,直接通过浏览器进行视频通话、语音聊天或传输文件。

WebRTC泄漏是指:浏览器为了建立这种实时连接,会“不经意间”穿透你的代理设置,直接去获取你电脑最真实的IP地址。即便你开启了加密工具,网站也可以通过一段简单的代码,绕过防御直接拿到你的真实身份。

虽然DNS泄漏和WebRTC泄漏都是由于防护不彻底导致的,但侧重点不同:

|

特性 |

DNS 泄漏 |

WebRTC 泄漏 |

|

暴露内容 |

你访问了哪个网站(域名查询记录) |

你的设备真实IP地址(地理位置) |

|

发生场景 |

电脑向“电话本”查地址时走偏了 |

浏览器尝试建立视频/音频实时连接时 |

|

隐蔽性 |

运营商能看到你的行踪 |

你访问的那个目标网站能直接看到你 |

|

共同风险 |

最终都会导致用户的上网行踪和真实位置暴露 |

|

那么,我们又该如何预防WebRTC泄漏?

如果你只是进行日常的网页浏览,可以使用如WebRTC Leak Prevent这样的浏览器插件修改浏览器的隐私设置,通过拦截某些网络指令来防止真实IP地址的流出。或是通过手动修改配置,在浏览器设置中将相关的WebRTC选项彻底关掉。

对于需要更高级隐私保护的场景,例如在跨境电商、广告投放、多账号运营等场景中,WebRTC可能被网页用于音视频或网络能力检测,完全禁用WebRTC可能导致功能异常。

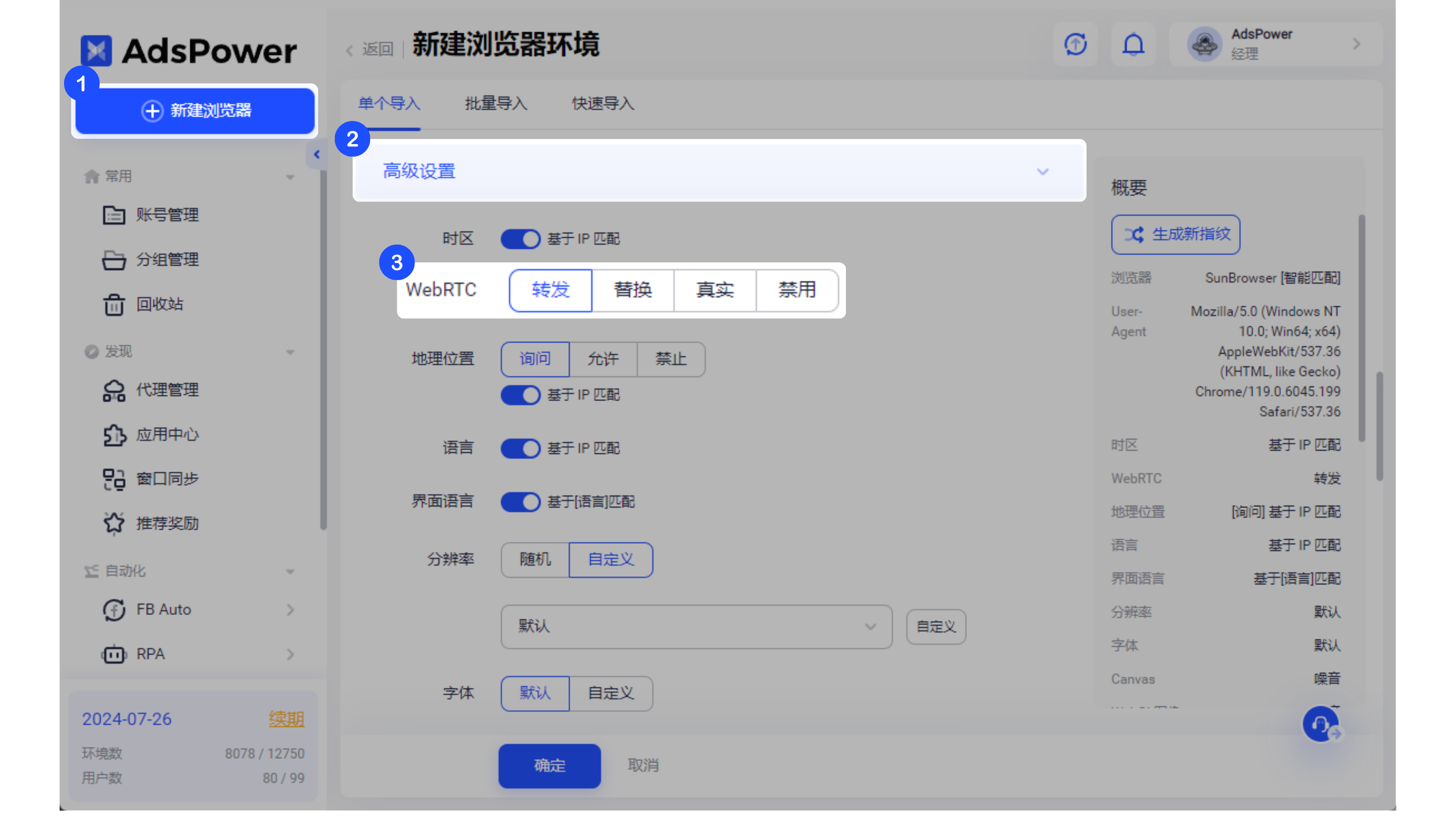

这时候,你可以借助AdsPower指纹浏览器。AdsPower允许你对浏览器指纹当中的WebRTC指纹参数进行自定义设置:

-

转发(Forward):当WebRTC尝试与目标网站建立连接时,它会通过Google的服务器路径进行转发,从而完美掩盖你的真实IP地址。对于目标网站来说,它只能看到来自Google服务的连接信号,无法穿透并检测到你的本地真实IP,极大提升了设备的匿名性。

-

替换(Replace):它不会粗暴地关闭WebRTC功能,而是通过底层修改,让WebRTC获取到的IP自动变成你配置的代理IP。在网站看来,你就是一个没有任何漏洞的正常用户,但它拿到的数据全是伪装出来的。

-

禁用(Disable):如果你完全不需要视频通话等功能,可以选择直接禁用。网站会检测到你的浏览器不支持WebRTC,这在某些高安全环境下也是一种有效的手段。

了解更多:功能解码:WebRTC 新增转发模式

总结

总而言之,DNS泄漏并不是一个小概率的技术问题,而是任何希望保护上网隐私的用户都可能忽视的关键漏洞。它发生在域名解析这一“看不见”的环节,即使流量已经加密、IP已被隐藏,只要DNS请求走错了路径,真实的访问行为依然可能被记录、分析甚至利用。通过理解DNS泄漏的成因、识别其潜在风险,并结合检测工具与多层防护策略进行针对性配置,才能真正构建完整、可靠的隐私防线。无论是日常浏览还是对匿名性要求更高的使用场景,只有同时兼顾DNS与其他常见泄漏点,才能让加密上网不再停留在表面,而是真正做到安全可控。

人们还读过

- 如何判断指纹浏览器的环境是否真实?指纹检测异常怎么办?

如何判断指纹浏览器的环境是否真实?指纹检测异常怎么办?

担心指纹浏览器环境不真实?本文提供详细方法,利用浏览器指纹检测工具,快速判断环境真实性,解决指纹检测异常,保护隐私!

- 如何检测浏览器指纹:保护你的隐私

如何检测浏览器指纹:保护你的隐私

了解浏览器指纹技术对个人隐私的影响,以及如何通过技术手段检测和防范浏览器指纹。本文提供实用指南,帮助用户在保护隐私的同时享受安全的网络体验。

- WebGL是什么:阻止WebGL指纹跟踪的3大方法

WebGL是什么:阻止WebGL指纹跟踪的3大方法

了解什么是WebGL指纹及如何通过使用AdsPower指纹浏览器、禁用WebGL功能和安装隐私保护扩展来阻止WebGL指纹跟踪,保护您的在线隐私。详细步骤和方法解析,助您远离隐私威胁,提升安全性。

- 什么是MAC地址?有必要隐藏MAC地址吗?

什么是MAC地址?有必要隐藏MAC地址吗?

解开MAC地址的秘密:了解MAC地址是什么,以及是否需要隐藏MAC地址来保护隐私。

- Canvas指纹是什么以及如何避免被Canvas指纹识别跟踪

Canvas指纹是什么以及如何避免被Canvas指纹识别跟踪

Canvas指纹揭秘:了解Canvas指纹识别是什么及其如何影响隐私。掌握避免Canvas跟踪和隐藏Canvas指纹的最佳策略。